ISO 27001

- gözde alnıaçık

- 7 Ağu 2024

- 11 dakikada okunur

Güncelleme tarihi: 8 Ağu 2024

4. KURULUŞUN BAĞLAMI

Şirketinizi etkileyen unsuları belirlemeniz, sisteminizi kurmanızda yönlendirici nitelik taşıyacaktır.

4.1 Kuruluşun Bağlamının Anlaşılması

Yönetim sisteminin etkilediği ve etkilendiği faktörler bağlam olarak belirlenmelidir.

Etkilenilen hususlar dış bağlam, etkilediği hususlarsa iç bağlam olarak tanımlanabilir.

Not: İç ve dış hususular genel yaklaşımla rastgele örneklendirilmiştir, şirketinizin kapsamına özgü özelleştirmeniz ve detaylandırmanız gerekmektedir.

4.2 İlgili Tarafların İhtiyaç ve Beklentilerinin Anlaşılması

4.3 Kapsam

Şirketinizin, BGYS sınırlarını belirleyen

Faaliyet konuları

Faaliyet mekanları

Güvenlik ve teknolojik altyapısı tarif edilmelidir

Ayrıca yukarıdaki unsurlardan ya da standartta hariç tuttuğunuz bir madde varsa gerekçeleriyle birlikte burada tarif etmeniz gerekmektedir.

Örnek:. XYZ Şirketi kapsamı

Faaliyet konuları, internet sitesi ve mobil uygulama tasarım hizmetleri

Faaliyet mekanları, İstanbul, Tuzla …. Adresinde yer alan merkez ofis, Ankara Gölbaşında bulunan şube ve XYZ tasarım @.... İnternet sitesi

4.4 Yönetim Sistemi ve Prosesler

Şirketiniz ISO 27001 Standardı şartları çerçevesinde, BGYS yönetim sistemi kurarak ihtiyaç duyduğu prosesleri belirlemeli,prosesler, uygulamalı, sürekliliğini sağlamalı ve sürekli iyileştirmelidir.

Kuruluş proses yönetiminde riskleri önleyici/azaltıcı, fırsatları geliştirici aksiyonlar planlamalıdır.

5. LİDERLİK

5.1 Liderlik ve Taahüt

Üst yönetim tarafından;

Stratejik Planla BGYS politikası oluşturmalı

BGYS şartlarına uygun gerekli prosesler belirlenmeli ve güvence altına alınmalı

Proses yaklaşımı ve risk temelli düşünmenin kullanımını teşvik etmek,

BGYS için gerekli kaynakların varlığı ve ulaşılabilirliği sağlanmalı-

BGYS’nin etkin şekilde işlemesi için personel farkındalığının oluşturulması

Sürekli iyileştirme teşvik edilmeli

5.2 Politika

Üst Yönetim tarafından,

Kuruluşun amacına uygun,

Bilgi güvenliği amaçlarını içeren veya bilgi güvenliği amaçlarını belirlemek için bir çerçeve sağlayan,

Bilgi güvenliği ile ilgili uygulanabilir şartların karşılanmasına dair bir taahhüt içeren ve Bilgi Güvenliği Yönetim Sistemi’nin sürekli iyileştirilmesi için bir taahhüt içeren

Bilgi Güvenliği Politikası oluşturulmalı

Bilgi Güvenliği Politikası;

Yazılı bilgi olarak mevcut olmalı,

Kuruluş içinde duyurulmalı ve (Duyuru panosuna asılabilir, çalışanlara mail atılabilir vs.)

Uygun olan ilgili taraflarca erişilebilir olmalıdır. (İnternet sitesinde paylaşılabilir)

5.3 Görev, Yetki ve Sorumluluklar

Üst yönetim aşağıdakiler için sorumluluk ve yetki ataması yapmalıdır:

a) Bilgi güvenliği yönetim sisteminin bu standardın şartlarına uyum sağlamasını temin etmek

b)Üst yönetime bilgi güvenliği yönetim sisteminin performansı hakkında raporlama.

6. PLANLAMA

6.1 Risk ve Fırsat Belirleme Faaliyetleri

6.1.1 Genel

Şirketinizde

a) Bilgi güvenliği yönetim sisteminin amaçlanan çıktıları sağlanabilmesinin temin edilmesi,

b)İstenmeyen etkilerin önlenmesi veya azaltılması ve

c)Sürekli iyileştirmenin başarılması,

İçin risk ve fırsatlar belirlenmeli,

Risk ve fırsatları ele almak için faaliyetler belirlenmeli ve faaliyetlerin etkinliği değerlendirilmeli.

Seçilen bilgi güvenliği risk işleme seçeneklerinin uygulanmasında gerekli olan tüm kontroller belirlenmeli

Kontrol yöntemleri belirlenirken EK-A’da verilen kontrol kriterleri dikkate alınmak zorundadır.

Gerektiği taktirde yeni risk işleme yöntemleri belirlenebilir ya da dışardan temin edilebilir

Risk değerlendirme ve kabul kriterleri belirlenmeli

Risk sahipleri belirlenmeli

Risklerin gerçekleşmesi sonucu olası problemler değerlendirilerek risk seviyeleri belirlenmeli

Risk değerlendirmesi gerçekleştirilmelidir

6.1.2 Bilgi güvenliği risk değerlendirmesi

Şirketinizde

BGYS kapsamı dâhilindeki bilginin gizlilik, bütünlük ve erişilebilirlik kayıpları ile ilgili risklerin tespit edilmeli

Kuruluş bilgi güvenliği risk değerlendirme süreci ile ilgili olarak yazılı bilgileri muhafaza etmelidir.

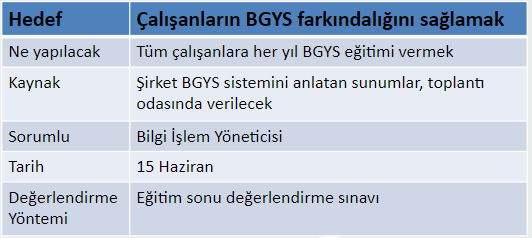

6.2 Hedefler ve Bunlara Ulaşmak İçin Planlama

Şirketiniz için aşağıdaki kriterlere uygun bilgi güvenliği hedefleri belirlenmel

Bilgi güvenliği politikası ile tutarlı olmalı,

Ölçülebilir olmalı (uygulanabilirse),

Uygulanabilir bilgi güvenliği şartlarını ve risk değerlendirme ve risk işlemenin sonuçlarını dikkate almalı,

Belirlenen hedefler çalışanlara duyurulmalı ve uygun şekilde güncellenmelidir.

Bilgi güvenliği hedefleri ile ilgili yazılı bilgiler muhafaza edilmelidir

Bilgi güvenliği hedefleri belirlenirken,

Ne yapılacağı,

Hangi kaynakların gerekli olacağı,

Kimin sorumlu olacağı,

Ne zaman tamamlanacağı ve

Sonuçların nasıl değerlendirileceği

Net olarak belirlenmelidir

7. DESTEK

7.1 Kaynaklar

7.1.1

Şirketiniz, BGYS’nin kurulması, uygulanması, sürdürülmesi ve sürekli iyileştirilmesi için gerekli olan kaynakları belirlemeli ve sağlamalıdır.

7.2 Yetkinlik / Yeterlilik

Şirketinizde BGYS performansını etkileyen personellerin yeterlilikleri belirlenerek, bu personellerin yeterliliklerinin, eğitim veya tecrübe yoluyla güvence altında olduğu temin edilmeli ve gerekli durumlarda personele yeni yeterlilik kazandırmak için gerekli eğitim, dokuman, program gibi imkanları sağlanmalıdır.

7.3 Farkındalık

Şirketiniz dahilinde görev yaparak BGYS’ye etki eden tüm personelin BGYS farkındalığı sağlanmalıdır

7.4 İletişim

Şirketinizde dahili ve harici iletişim yöntemlerini belirleyerek aşağıdaki maddelere net cevaplar verilmesi gerekmektedir. Bu, personel arasında bilgi paylaşımını, müşterilerle, tedarikçilerle ve diğer ilgili taraflarla iletişimi içerir.

Şirketin iletişim yöntemleri ve iletişim araçları belirlenerek ilgili personele duyurulmalı.

Telefon numarası, mail adresi gibi iletişim kaynakların ulaşılabilirliği güvence altına alınmalıdır.

7.5 Dokümante Edilmiş Bilgi

ISO 27001 zorunluluğu veya şirketinizin kendi Bilgi Güvenliği Yönetim Sistemi ihtiyaçlarından kaynaklı yazılı olarak kayıt altına alınması gereken bilgiler belirlenmeli

Yazılı bilgilerin boyutu ve içeriği şirketlerin, büyüklüğü, faaliyet alanı, ürün ve hizmet türü, süreç yapısı ve personel yeterliği gibi faktörlerle değişiklik gösterebilir

NOT: Tüm şirketlerin dokümantasyon sistemi belirlenirken kendi ilgili tarafları, faaliyet alanları, ürün ve hizmet alanı, süreç yapısı, personel potansiyeli göz önünde bulundurularak o şirkete özgü bir sistem kurulmalıdır.

Bir şirkette mükemmel işleyen bir sistem başka bir şirket için fazla detaylı, karmaşık veya yetersiz olabilir

ISO 27001’in zorunlu kıldığı yazılı bilgiler;

• BGYS Kapsamı (4.3)

• Bilgi güvenliği politikası (5.2)

• Bilgi güvenliği risk değerlendirme süreci (6.1.2)

• Bilgi güvenliği risk işleme süreci (6.1.3)

• Bilgi güvenliği hedefleri (6.2)

• Yetkinlik (7.2)

• Dış kaynaklı dokümanlar listesi (7.5.3)

• Operasyonel planlama ve kontrol (8.1)

• Bilgi güvenliği risk değerlendirme sonuçları (8.2)

• Bilgi güvenliği risk işleme sonuçları (8.3)

• İzleme ve ölçme sonuçları (9.1)

• İç tetkik programları ve tetkik sonuçları (9.2)

• Yönetimin gözden geçirmesi sonuçları (9.3)

•Uygunsuzlukların yapısı ve takip eden faaliyetler ile düzeltici faaliyet sonuçları (10.1)

Oluşturma ve Güncelleme

Şirketinizde dokuman oluşturuken ve güncellenirken aşağıdakilere dikkat edilmelidir

Tanımlama ve tarif etme (örneğin, bir başlık, tarih, yazar veya referans numarası),

b) Biçim (örneğin; dil, yazılım sürümü, grafikler) ve ortam (örneğin, kâğıt, elektronik) ve

c)Uygunluğun ve doğruluğun gözden geçirilmesi ve onaylanması.

Yazılı Bilgilerin Kontrolü

Bilgi,

a) Gereken yerde ve zamanda kullanım için erişilebilir ve uygun olmalı

b)Gizlilik kaybı, uygun olmayan kullanım veya bütünlük kaybı gibi risklere karşı korunmalı

Yazılı bilgilerin kontrolü için, şirketiniz uygunluğuna göre aşağıdaki faaliyetleri ele almalıdır:

c) Dağıtım, erişim, getirme ve kullanım,

d) Okunaklılığın korunması da dâhil olmak üzere saklama ve koruma,

e) Değişikliklerin kontrolü (örneğin sürüm kontrolü) ve

f)Muhafaza etme ve yok etme.

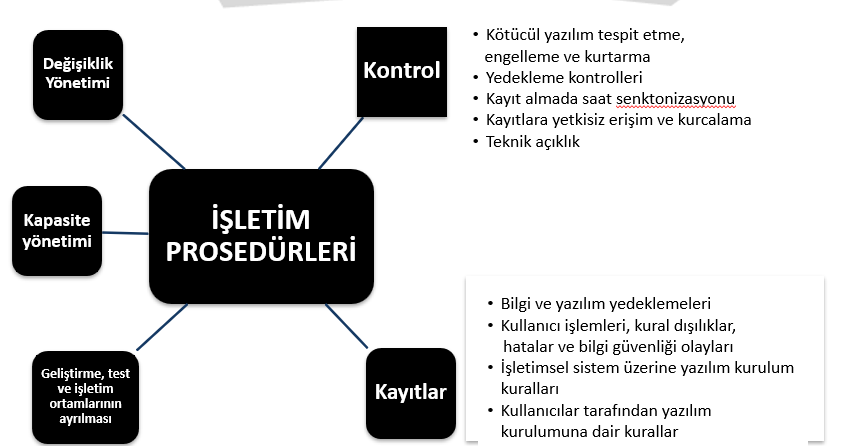

8. OPERASYON

8.1 İşletimsel Planlama ve Kontrol

Şirketinizde bilgi güvenliği şartlarını karşılamak, risk ve fırsat için belirlenen faaliyetleri gerçekleştirmek ve hedeflerine ulaşmak için;

Gerekli olan süreçleri planlamalı, uygulamalı ve kontrol etmelidir.

Planlanan değişiklikleri kontrol etmeli ve istenmeyen değişikliklerin sonuçlarını gözden geçirerek, gerekiyor ise kötü etkileri azaltmak için eyleme geçmelidir.

Dış kaynaklı süreçlerin belirlenmesini ve kontrol edilmesini temin etmelidir.

Şirketinizde süreçlerin planlandığı şekilde yürütüldüğünü kanıtlamak amaçlı yaılı bilgi kayıt altına alınmalıdır.

8.2 Bilgi Güvenliği Risk Değerlendirme

Şirketiniz belirlenen risk değerlendirme ve risk kabul kriterlerini dikkate alarak

Planlanan aralıklarla

Önemli değişiklikler önerildiğinde veya meydana geldiğinde

Risk değerlendirmesi yapmalıdır

Şirketiniz, bilgi güvenliği risk değerlendirmesinin sonuçlarına dair yazılı bilgileri muhafaza etmelidir.

8.3 Bilgi Güvenliği Risk İşleme

Şirketinizde bilgi güvenliği risk işleme planını uygulamalıdır

Şirketiniz bilgi güvenliği risk işlemesi sonuçlarına ait yazılı bilgileri muhafaza etmelidir

9. PERFORMANS DEĞERLENDİRME

9.1 İzleme, Ölçme, Analiz ve Değerlendirme

Şirketinizde, bilgi güvenliği performansı ve bilgi güvenliği yönetim sisteminin etkinliğini değerlendirmeli ve aşağıdakiler belirlenmelidir.

a) Bilgi güvenliği süreçleri ve kontrolleri dâhil olmak üzere neyin izlenmesi ve ölçülmesinin gerekli olduğu,

b) Geçerli sonuçları temin etmek için, uygun İzleme, ölçme, analiz ve değerlendirme yöntemleri

c) İzleme ve ölçmenin ne zaman yapılacağı,

d) İzlemeyi ve ölçmeyi kimin yapacağı,

e) İzleme ve ölçme sonuçlarının ne zaman analiz edileceği ve değerlendirileceği

f) Bu sonuçları kimin analiz edeceği ve değerlendireceği.

BGYS Süreçlerinin performanslarının etkinliği

• Yönetimin gözden geçirme sonuçları

• İç tetkik uygulamaları

• İyileştirme çalışmalar

• Düzeltici faaliyet uygulamaları

• BGYS farkındalığı

• BGYS Eğitimleri

• Güvenlik olaylar yönetimi, maliyeti, ders çıkarma

• Şifre kalitesi, yama yönetimi, erişim hakları

• Saldırılara verilen tepkiler

• Fiziksel giriş kontrolleri

•Vs.

9.2 İç Tetkik

Şirketinizde, bilgi güvenliği yönetim sisteminin

a)ISO 27001 ve şirketin BGYS standartlarına uygun olduğu

b)Etkin bir şekilde uygulandığı ve sürdürülebildiğini,

Kontrol etmek için planlanan aralıklarda iç tetkikler gerçekleştirmelidir.

Şirketinizde iç tetkik hakkında aşağıdaki faktörler gereklidir;

c)Sıklık, yöntemler, sorumlulukların da tarif edildiği iç tetkik programının planlanması, oluşturulması, uygulanması ve sürdürülmesi. (Programda kritik süreçlere öncelik verilmelidir)

d)Her bir tetkik için tetkik kriterlerinin ve kapsamın tanımlanması,

e)Tarafsızlığı ve objektifliği temin edecek şekilde tetkikçilerin seçimi ve tetkiklerin yürütülmesi,

f)Tetkik sonuçlarının uygun yönetim kademesine raporlanmasının temin edilmesi

g) Tetkik programı/programları ve tetkik sonuçlarının delil teşkil eden yazılı bilgilerinin muhafaza edilmesi.

9.3 Yönetimin Gözden Geçirmesi

Üst yönetim BGYS’nin sürekli uygunluğunu, doğruluğunu ve etkinliğini temin etmek için planlı aralıklarla gözden geçirmelidir.

Yönetimin gözden geçirmesi aşağıdakileri ele almalıdır:

a)Önceki YGG’lerden gelen görevlerin durumu,

b)BGYS’yi ilgilendiren dış ve iç konulardaki değişiklikler,

c)Aşağıdakiler deki gelişmeler dâhil BGYS performansına dair geri bildirim

1) Uygunsuzluklar ve düzeltici faaliyetler,

2) İzleme ve ölçme sonuçları,

3) Tetkik sonuçları ve

4) Bilgi güvenliği amaçlarının yerine getirilmesi

d)İlgili taraflardan geri bildirimler,

Risk değerlendirme sonuçları ve risk işleme planının durumu

Sürekli iyileştirme için fırsatlar.

Yönetimin gözden geçirmesi çıktıları, sürekli iyileştirme fırsatlarına ve bilgi güvenliği yönetim sisteminde gerekli olan değişiklikler için tüm ihtiyaçlara dair kararları içermelidir.

10. İYİlLEŞTİRME

10.1 Uygunsuzluk ve Düzeltici Faaliyet

Uygunsuzluk tespit edilmesi durumunda;

Kontrol et ve mümkünse düzelt

Uygunsuzluğun tekrarını ya da başka yerde oluşmasını engellemek için

Gözden geçir

Kök neden belirle

Benzer uygunsuzluk oluşma durumu ya da oluşma olasılığını belirle

3. Düzeltici faaliyet uygula

4. Düzeltici faaliyetlerin etkinliğini gözden geçir

5. Gerekliyse eğer BGYS’de uygunsuzluğa yönelik iyleştirme yap

Şirketiniz aşağıdakilerin delili olarak yazılı bilgileri muhafaza etmelidir:

Uygunsuzlukların sebebi ve uygulanan düzeltici faaliyetler

Uygulanan düzeltici faaliyetin sonuçları.

10.2 SÜREKLİ İYİLEŞTİRME

Kuruluş, bilgi güvenliği yönetim sisteminin uygunluğunu, yeterliğini ve etkinliğini sürekli iyileştirmelidir.

Kuruluş, sürekli iyileştirmenin bir parçası olarak ele alınacak ihtiyaç veya fırsatların mevcut olup olmadığını tespit etmek için analiz ve değerlendirmenin sonuçları ile yönetimin gözden geçirmesinin çıktılarını dikkate almalıdır.

Uygunsuzluklar takip edililp düzeltici faaliyet planlanmalı, riskler tespit edilerek ortadan kaldırma/azaltmaya yönelik, fırsatlar tespit edilip geliştirmeye yönelik faaliyetler planlanmalı.

Süreç performansları sürekli izlenip performans değerlendirmesi yapılarak, süreçlerde istenilen performanslara ulaşılıp ulaşılmadığı kontrol edilmeli, süreçlerden istenilen performans tespit edilmediği taktirde, süreçler için iyileştirici faaliyet planlanması gerekmektedir

EK.A

A.6 BİLGİ GÜVENLİĞİ ORGANİZASYONU

MOBİL CİHAZLAR VE UZAKTAN ÇALIŞMA

Telefon, tablet, bilgisayar vb. cihazların kullanımı;

Personellerin şirket verilerini içeren mobil cihazları kullanımı kontrol edilerek, riskler belirlenmeli, riskleri azaltmaya veya ortadan kaldırmaya yönelik aksiyon planı uygulanmalı.Mobil cihaz kullanımı politikayla güvence altına alınmalıdır.

Politika aşağıdaki maddeleri de kapsamalıdır

a)Mobil cihazların kaydı

b) Fiziksel koruma gereksinimleri

c) Yazılım kurulum kısıtlamaları

d) Mobil cihaz yazılım sürümleri ve yamaların uygulanması için gereksinimler,

e) Bilgi hizmetlerine bağlantı kısıtlaması,

f) Erişim kontrolleri,

g) Kriptografik teknikler,

h) Kötücül yazılım koruması,

i) Uzaktan devre dışı bırakma, silme ya da kilitleme,

j) Yedekleme,

k) Web servislerinin ve web uygulamalarının kullanımı.

Uzaktan çalışma;

Personelin sürekli veya belirli süreli uzaktan çalışması halinde. Şirket sistemine yabancı ağdan bağlanma, şirket bilgilerini kaybetme, çaldırma, bilgilerin bütünlüğünü bozma vs. gibi doğabilecek bilgi güvenliği riskleri araştırılarak, bu risklere karşı önlem alınmalıdır. Personele gerekli imkan sağlandıktan sonra bir politika hazırlanarak uzaktan çalışma güvence altına alın alınmalıdır.

Başlıca riskler ;

•Çalışma ortamında cihazı açık bırakmak

•Şifresiz cihaz kullanımı

•Yabancılarla şifre ya da cihaz paylaşımı

•Şifreyi not kağıdına yazarak ortalıkta bırakmak

•Yaygın kullanılan şifreler

•Tekrarlayan şifre kullanımı

•Yetersiz güvenlikte parolalar (Gozde.123456yedi)

A.7 İNSAN KAYNAKLARI GÜVENLİĞİ

BGYS’NİN FARKINDALIĞI VE UYGULANMASI

Yönetim, çalışanlar ve yüklenicilerin şirketin BGYS gerekliliklerini uygulamalarını teşvik etmelidir

BGYS’nin şirket içerisinde farkındalığının sağlanması ve etkin bir şekilde uygulanması için personelin ihtiyacı olan eğitim ve dokuman ihtiyacı personel sağlanmalı ve personelin bilgi güvenliği ihlalinin önüne geçebilmek için personele disiplin prosesi yayınlanmadır.

İŞTEN AYRILMA VE GÖREV DEĞİŞİKLİĞİ

Personelin ya da yüklenicinin işten ayrılması ya da görevin değişmesi durumunda, sahip olduğu bilgi güvenliği yükümlülükleri belirlenerek personele bidirilmelidir.

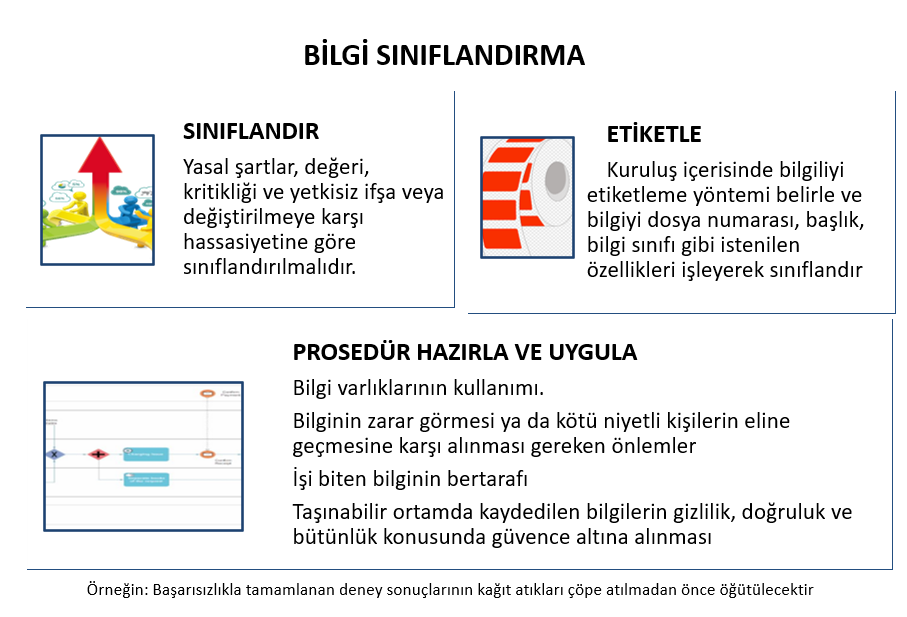

A.8 VARLIK YÖNETİMİ

ORTAM İŞLEME

Bilginin yetkisiz ifşası, değiştirilmesi, ve yok edilmesini engellemek için; •Taşınabilir ortam yönetimi, şirket tarafından belirlenen sınıflandırma düzenine göre olmalıdır •İhtiyaç duyulmayan bilgi, resmi prosedürler doğrultusunda güvenli şekilde yok edilmelidir •Bilgi içeren fiziksel ortam aktarımı yetkisiz erişim, kötüye kullanım ve bozulmalara karşı korunmalıdır |

A.9 ERİŞİM KONTROLÜ

•Yazılı bir erişim kontrol politikası oluştur ve yayınla

•Kişiye özgü gizli kimlik tanıma bilgisi tahsis et ve kullanım kuralları hakkında bilgi ver

(Parola yönetim sistemleri etkileşimli ve yeterli güvenlik seviyesine sahip olmalıdır. )

•Personelin sadece yetkili olduğu ağ ve dosyalara erişimine izin ver

•Ayrıcalıklı erişim haklarını kontrol etme ve kısıtlama yöntemlerini belirle

•Kullanıcıların erişim haklarını düzenli aralıklarla kontrol et

•Şirketle ilişiği kesilen personel ya da ilgili tarafın tüm bilgilere ulaşımını kes

Erişim haklarını yönetmek için yukarıdaki maddeleri destekleyen, tüm kullanıcıları ve bilgileri kapsayan, kullanıcı kaydetme/kayıt silme ve güvenli oturum açma konularını yöneten proses/prosesler hazırlanmalı ve uygulanmalıdır.

Ayrıca; Program kaynak koduna erişim kısıtlanarak, sistem ve uygulama kontrollerini geçersiz kılabilen uygulamaların kullanımı kısıtlanmalı ve sıkı bir şekilde kontrol edilmelidir.

A.10 KRİPTOGRAFİ

KRİPTOGRAFİ

Okunabilir haldeki bir bilginin istenmeyen taraflarca okunamaz bir hale dönüştürülmesinde kullanılan tekniklerin tümü olarak da gösterilir.

Sezar Şifrelemesi Yöntemi

Örnek: bilgi =elojl

KRİPTOGRAFİK KONTROLLER

•Bilginin korunması için kriptografik kontrollerin kullanımı hakkında bir politika hazırlanmalı ve uygulanmalıdır

•Kriptografik anahtarların kullanımı, korunması ve yaşam süresini açıklayan bir politika hazırlanarak politikaya uygunluğun sağlandığı güvence altına alınmalıdır

A.11 FİZİKSEL VE ÇEVRESEL GÜVENLİ

GÜVENLİ ALANLAR Hassas ve kritik bilgi kaynaklarını korumak için; •Güvenli alan sınırları belirlenmeli ve korunmalıdır. •Sadece yetkili personele erişim izni verilerek gerekli giriş kontrolleri yapılmalıdır. •Ofisler ve tesisler fiziksel güvenlik kurallarına uygun tasarlanmalıdır. •Bilgi kaynakları doğal felaketler, kazalar kötü niyetli saldırılar gibi olumsuz dış etkilere karşı korunmalıdır •Yetkisiz kişilerin tesise giriş yapabildiği, teslimat ve yükleme alanları gibi erişim noktaları kontrol edilmeli ve mümkünse yetkisiz erişime karşı için bilgi işleme olanaklarından ayrılmalıdır |

Güvenli alanlarda çalışma için prosedürler tasarlanmalı ve uygulanmalıdır.

TECHİZAT

•Çevresel tehditler ve yetkisiz erişimden kaynaklanacak risklere karşı korunmalıdır.

•Enerji kesintisi vb. kesintilere sebep olabilecek hatalara karşı korunmalıdır.

•Enerji ve telekomünikasyon kabloları, dinleme, girişim veya hasara karşı korunmalıdır.

•Gerekli bakımlar yapılarak sistem sürekliliği sağlanmalıdır

•Bilgi veya yazılım yetkilendirme olmaksızın kesinlikle şirket dışına çıkarılmamalıdır.

•Şirket dışındaki varlıklarda, bölgeye dair harici riskler de belirlenerek gerekli önlemler alınmalıdır.

•Depolama ortamı içeren teçhizatları yok etme veya tekrar kullanımdan önce, tüm hassas veriler ve lisanslı yazılımların kaldırıldığı veya güvenli bir şekilde üzerine yazıldığı güvence altına alınmalıdır

•Gözetim imkanı olmayan ortamlarda kullanıcıların teçhizatı uygun şekilde kullanması güvence altına alınmaldır. (politika ile sorumluluklar duyurulabilir ya da imzalıolarak kullanıcıların teminatı alınabilir)

•Temiz masa ve temiz ekran uygulaması benimsenmelidir

A.12 İŞLETİM GÜVENLİĞİ

A.13 HABERLEŞME GÜVENLİĞİ

AĞ GÜVENLİĞİ YÖNETİMİ

Sistemlerdeki ve uygulamalardaki bilgiyi korumak amacıyla ağlar yönetilmeli ve kontrol edilmelidir.

Tüm ağ hizmetlerinin güvenlik gereklilikleri tespit edilerek ağ hizmetleri anlaşmalarında yer almalıdır.

Bilgi hizmetleri, kullanıcıları ve bilgi sistemleri grupları ayrılmalıdır.

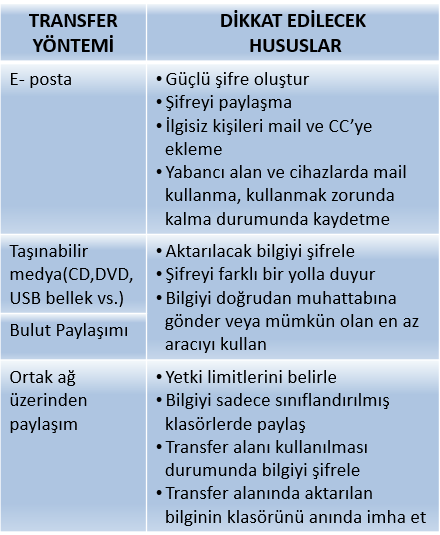

BİLGİ TRANSFERİ

•Bilgi transferi için transfer politikaları ve prosedürlerine uygun olarak kontroller yapılmalıdır

•Dış taraflarla paylaşılan bilgi, gerekli anlaşmalar hazırlanarak güvence altına alınmalıdır

•E-posta ile paylaşılan bilgi politikaya uygun şekilde korunmalıdır.

•Gizlilik ihlaline karşı ihtiyaçlar belirlenmeli ve gizlilik sözleşmesiyle güvence altına alınmalıdır. Sözleşme düzenli olarak gözden geçirilmelidir

A.14 SİSTEM TEMİNİ GELİŞTİRME VE BAKIMI

BİLGİ SİSTEMLERİNİN GÜVENLİK GEREKSİNİMLERİ

Bilgi güvenliği ile ilgili gereksinimler belirlenerek BGYS’ye dahil edilmelidir

Halka açık ağlar üzerinden geçen uygulama hizmetlerindeki bilgi, hileli faaliyetlerden, sözleşme ihtilafından ve yetkisiz ifşadan ve değiştirmeden korunmalıdır.

Uygulama hizmet işlemlerindeki bilgi eksik iletim, yanlış yönlendirme, yetkisiz mesaj değiştirme, yetkisiz ifşayı, yetkisiz mesaj çoğaltma ya da mesajı yeniden oluşturmayı önlemek için korunmalıdır.

TEST VERİSİNİN KORUNMASI

Test verisi dikkatli bir şekilde seçilmeli, korunmalı ve kontrol edilmelidir.

GELİŞTİRME VE DESTEK SİSTEMLERİNDE GÜVENLİK

•Yazılım ve sistemlerin geliştirme kuralları belirlenmeli ve uygulanmalıdır.

•Sistem değişiklikleri resmi değişiklik kontrol prosedürlerinin kullanımı ile kontrol edilmelidir.

•İşletim platformları değiştirildiğinde, kurumsal işlemlere ya da güvenliğe olumsuz etkiyi önlemek amacıylan kritik uygulamalar gözden geçirilmeli ve test edilmelidir.

•Yazılım paketlerine yapılacak değişiklikler sadece gerekli değişiklikler olacak şekilde kısıtlanmalı ve kontrol edilmelidir

•Sistem mühendisliği prensipleri belirlenip, yazılı hale getirilerek e tüm bilgi sistem çalışmalarına uygulanmalıdır

•Sistem geliştirme için güvenli geliştirme ortamları kurmalı ve korunmalıdır

•Dışarıdan sağlanan sistem geliştirme faaliyetini denetlemeli ve izlemelidir

•Güvenlik işlevselliğinin test edilmesi, geliştirme süresince gerçekleştirilmelidir.

•Kabul test programları ve ilgili kriterler, yeni bilgi sistemleri, yükseltmeleri ve yeni versiyonları için belirlenmelidir.

A.15 TEDARİKÇİ İLİŞKİLERİ

TEDARİKÇİ İLİŞKİLERİNDE BİLGİ GÜVENLİĞİ ❑Tedarikçi ilişkilerini yönetmmek için bir politika hazırlanarak uygulanmalıdır. ❑Bilgiye erişebilen ya da bilgi için altyapı temin eden tedarikçilerle bilgi güvenliği gereksinimleri konusunda anlaşmaya varılmalıdır ❑Düzenli aralıklarla tedarikçilerin hizmetleri izlenmeli, gözden geçirmeli ve tetkik etmelidir. ❑Tedarikçi hizmetlerindeki değişiklikler, riskleri ve süreçlere etkisi değerlendirilerek, BGYS’ye yansıtılmalıdır |

A.16 BİLGİ GÜVENLİĞİ İHLAL OLAYI YÖNTEMİ

•İhlal olaylarına hızlı, etkili ve düzenli yanıt vermek için sorumluluklar belirlenerek, prosedürler hazırlanmalıdır

•İhlal olayları olabildiğince hızlı bir şekilde raporlanmalıdır.

•Tüm kullanıcılardan sistemler veya hizmetlerde karşılaştıkları şüpheli olayları raporlamaları istenmelidir.

•Bilgi güvenliği olayları değerlendirilerek bilgi güvenliği ihlali olarak sınıflandırılacak mı karar verilmelidir

•İhlal olaylarına prosedürlere uygun cevap verilmelidir.

•Bilgi güvenliği ihlal olaylarının analizi ve çözümünden kazanılan tecrübe, potansiyel ihlal olaylarını engellemek için kullanılmalıdır

•Kanıt toplamak için bilginin tarifi ve yönetimi için prosedürler tanımlamalı ve uygulamalıdır

A.17 İŞ SÜREKLİLİĞİ YÖNETİMİNİN BİLGİ GÜVENLİĞİ HUSUSLARI

A.18 UYUM

BGYS ile ilgili Uygulanması gereken yasalar ve sözleşmeye tabi konular yazılı hale getirilmeli vesürekli takip edilerek güncel tutulmalıdır.

Fikri mülkiyet hakları ve patentli yazılım kullanımı hakkında yasal gereklilikler ve anlaşmalardan doğan şartlara uyum sağlamak için uygun prosedürler hazırlanmalıdır

Kayıtlar kaybedilmeye, yok edilmeye, sahteciliğe, yetkisiz erişime ve yetkisiz yayımlamaya karşı BGYS’yi etkileyen tüm şartlara uygun olarak korunmalıdır.

Kişiyi tespit bilgisinin varlığı durumunda, bilginin gizliliği ve korunması için ilgili yasalar ve kurallar gözönünde bulundurularak gerekli önlemler alınmalıdır

Kriptografik kontroller tüm ilgili sözleşmeler, yasa ve düzenlemelere uyumlu bir şekilde kullanılmalıdır.

Yorumlar